ЩҶЩҒЩҲШ° ШЁЩҮ ЪҶЩҶШҜЫҢЩҶ ШіШ§ШІЩ…Ш§ЩҶ Ш§ШІ Ш·ШұЫҢЩӮ ШЁШ§ЪҜ Щ…Ш§ЫҢЪ©ШұЩҲШіШ§ЩҒШӘ ЩҲ ШӘЩҲЪ©ЩҶвҖҸвҖҢЩҮШ§ЫҢ Ш¬Ш№Щ„ЫҢ Azure AD

Щ…Ш§ЫҢЪ©ШұЩҲШіШ§ЩҒШӘ Ш§Ш№ШӘШұШ§ЩҒ Ъ©ШұШҜ Ъ©ЩҮ Щ…ШҙЪ©Щ„ЫҢ ШҜШұ Ш§Ш№ШӘШЁШ§ШұШіЩҶШ¬ЫҢ ШіШЁШЁ Ш¬Ш№Щ„ ШӘЩҲЪ©ЩҶвҖҢЩҮШ§ЫҢ Ш§ШӯШұШ§ШІ ЩҮЩҲЫҢШӘ ЩҲ ШҜШіШӘШұШіЫҢ ШәЫҢШұЩ…Ш¬Ш§ШІВ ШЁЩҮ ШЁЫҢШҙ Ш§ШІ ЫІЫ° ШіШ§ШІЩ…Ш§ЩҶ Щ…ЩҮЩ… ШӘЩҲШіШ· ЩҮЪ©ШұЩҮШ§ЫҢ ЪҶЫҢЩҶЫҢ ШҙШҜЩҮ Ш§ШіШӘ. ШЁШұШ§ЫҢ Ш§Ш·Щ„Ш§Ш№Ш§ШӘ ШЁЫҢШҙШӘШұ ШҜШұ ШұШ§ШЁШ·ЩҮ ШЁШ§ ЩҮЪ© Щ…Ш§ЫҢЪ©ШұЩҲШіШ§ЩҒШӘШҢ Ш§ЫҢЩҶ Щ…ЩӮШ§Щ„ЩҮ ШұШ§ ШЁШ®ЩҲШ§ЩҶЫҢШҜ.

Щ…Ш§ЫҢЪ©ШұЩҲШіШ§ЩҒШӘ ШҜШұ ЩҫШ§ЫҢШ§ЩҶ ЩҮЩҒШӘЩҮ ЪҜШ°ШҙШӘЩҮ Ш§Ш№Щ„Ш§Щ… Ъ©ШұШҜ Ъ©ЩҮ Ъ©Ш§ШұШЁШұЫҢ ШЁЩҮ ЩҶШ§Щ…В Storm-0558В ШЁШ§ ШіЩҲШЎ Ш§ШіШӘЩҒШ§ШҜЩҮ Ш§ШІ Ш§ШҙШӘШЁШ§ЩҮЫҢ ШҜШұ Ш§Ш№ШӘШЁШ§ШұШіЩҶШ¬ЫҢ ШӘЩҲЪ©ЩҶвҖҢЩҮШ§ ШӘЩҲШ§ЩҶШіШӘ ШЁЩҮ Ъ©Щ…Ъ© Ъ©Щ„ЫҢШҜ Ш§Щ…Ш¶Ш§ЫҢ ШӯШіШ§ШЁ Щ…Ш§ЫҢЪ©ШұЩҲШіШ§ЩҒШӘВ (MSA)ШҢ ШӘЩҲЪ©ЩҶвҖҢЩҮШ§ЫҢВ Azure Active Directory (Azure AD)В ШұШ§ Ш¬Ш№Щ„ ЩҲ ШЁЩҮ ШЁЫҢШҙ Ш§ШІ 20 ШіШ§ШІЩ…Ш§ЩҶ ЩҶЩҒЩҲШ° Ъ©ЩҶШҜ.

"Storm-0558"В Щ…ЩҲЩҒЩӮ ШҙШҜ ШЁЩҮ ЫҢЪ© Ъ©Щ„ЫҢШҜ Ш§Щ…Ш¶Ш§ЫҢ ШәЫҢШұЩҒШ№Ш§Щ„В MSAВ ШҜШіШӘ ЫҢШ§ШЁШҜ ЩҲ ШЁШ§ Ш§ШіШӘЩҒШ§ШҜЩҮ Ш§ШІ ШўЩҶ ШӘЩҲШ§ЩҶШіШӘ ШӘЩҲЪ©ЩҶвҖҢЩҮШ§ЫҢ Ш§ШӯШұШ§ШІ ЩҮЩҲЫҢШӘ ШЁШұШ§ЫҢВ Azure ADВ ШіШ§ШІЩ…Ш§ЩҶЫҢ ЩҲВ MSAВ ШұШ§ Ш¬Ш№Щ„ ЩҲ ШЁЩҮ ШіШұЩҲЫҢШівҖҢЩҮШ§ЫҢВ OWAВ ЩҲВ Outlook.comВ ШҜШіШӘШұШіЫҢ ЩҫЫҢШҜШ§ Ъ©ЩҶШҜ. ШЁЫҢШ§ЩҶЫҢЩҮ Щ…Ш§ЫҢЪ©ШұЩҲШіШ§ЩҒШӘ ШҜШұ Ш§ЫҢЩҶ ШЁШ§ШұЩҮ ШЁЩҮ ШҙШұШӯ ШІЫҢШұ Ш§ШіШӘ:

"ШұЩҲШҙЫҢ Ъ©ЩҮ Ш§ЫҢЩҶ ЩҒШұШҜ ШЁШұШ§ЫҢ ШЁЩҮ ШҜШіШӘ ШўЩҲШұШҜЩҶ Ъ©Щ„ЫҢШҜ Ш§ШіШӘЩҒШ§ШҜЩҮ Ъ©ШұШҜШҢ ЩҮЩ…вҖҢШ§Ъ©ЩҶЩҲЩҶ ШҜШұ ШӯШ§Щ„ ШЁШұШұШіЫҢ Ш§ШіШӘ. ШЁШ§ ЩҲШ¬ЩҲШҜ Ш§ЫҢЩҶЪ©ЩҮ Ш§ЫҢЩҶ Ъ©Щ„ЫҢШҜ ШӘЩҶЩҮШ§ ШЁШұШ§ЫҢ ШӯШіШ§ШЁвҖҢЩҮШ§ЫҢВ MSAВ ШҜШұ ЩҶШёШұ ЪҜШұЩҒШӘЩҮ ШҙШҜЩҮ ШЁЩҲШҜШҢ Ш§Щ…Ш§ ЫҢЪ© Ш®Ш·Ш§ЫҢ Ш§Ш№ШӘШЁШ§ШұШіЩҶШ¬ЫҢ ШЁШ§Ш№Ш« ШҙШҜ Ъ©ЩҮ Ш§Щ…Ш¶Ш§ЫҢ ШӘЩҲЪ©ЩҶвҖҢЩҮШ§ЫҢВ Azure ADВ ШЁШ§ Ш§ЫҢЩҶ Ъ©Щ„ЫҢШҜ Щ…ЩҲШұШҜ ЩӮШЁЩҲЩ„ ЩӮШұШ§Шұ ЪҜЫҢШұШҜ. Ш§ЫҢЩҶ Щ…ШҙЪ©Щ„ ЩҮЩ… Ш§Ъ©ЩҶЩҲЩҶ ШЁШұШ·ШұЩҒ ШҙШҜЩҮ Ш§ШіШӘ."

ЩҮЩҶЩҲШІ Щ…ШҙШ®Шө ЩҶЫҢШіШӘ Ъ©ЩҮ ШўЫҢШ§ Ш§ЫҢЩҶ Щ…ШҙЪ©Щ„ ШҜШұ Ш§Ш№ШӘШЁШ§ШұШіЩҶШ¬ЫҢ ШӘЩҲЪ©ЩҶ ШЁЩҮ ШөЩҲШұШӘ ЫҢЪ©В "ШўШіЫҢШЁвҖҢЩҫШ°ЫҢШұЫҢ ШұЩҲШІ ШөЩҒШұ" В (zero-day vulnerability) ШЁЩҮ Ъ©Ш§Шұ ШұЩҒШӘЩҮ ЫҢШ§ Ш§ЫҢЩҶЪ©ЩҮ Щ…Ш§ЫҢЪ©ШұЩҲШіШ§ЩҒШӘ ЩӮШЁЩ„ Ш§ШІ Ш§ЫҢЩҶЪ©ЩҮ ШіЩҲШЎШ§ШіШӘЩҒШ§ШҜЩҮвҖҢЩҮШ§ЫҢ Ш№Щ…Щ„ЫҢ Ш§ШІ Ш§ЫҢЩҶ Щ…ШҙЪ©Щ„ ШҙШұЩҲШ№ ШҙЩҲШҜШҢ Ш§ШІ ЩҲШ¬ЩҲШҜ ШўЩҶ Ш§Ш·Щ„Ш§Ш№ ШҜШ§ШҙШӘЩҮ Ш§ШіШӘ.

ШӯЩ…Щ„Ш§ШӘ Ш§ЩҶШ¬Ш§Щ… ШҙШҜЩҮ ШЁШұ ШұЩҲЫҢ ШӯШҜЩҲШҜ 25 ШіШ§ШІЩ…Ш§ЩҶШҢ Ш§ШІ Ш¬Щ…Щ„ЩҮ ЩҶЩҮШ§ШҜЩҮШ§ЫҢ ШҜЩҲЩ„ШӘЫҢ ЩҲ ШӯШіШ§ШЁвҖҢЩҮШ§ЫҢ Ъ©Ш§ШұШЁШұЫҢ Щ…ШұШӘШЁШ·ШҢ Щ…ШӘЩ…ШұЪ©ШІ ШЁЩҲШҜЩҮ ЩҲ ШЁШ§ ЩҮШҜЩҒ ШҜШіШӘШұШіЫҢ ШәЫҢШұЩ…Ш¬Ш§ШІ ШЁЩҮ Ш§ЫҢЩ…ЫҢЩ„вҖҢЩҮШ§ ЩҲ ШЁЫҢШұЩҲЩҶ Ъ©ШҙЫҢШҜЩҶ Ш§Ш·Щ„Ш§Ш№Ш§ШӘ ШөЩҶШҜЩҲЩӮ ЩҫШіШӘЫҢ ШөЩҲШұШӘ ЪҜШұЩҒШӘЩҮ Ш§ШіШӘ. ЩҲЫҢЪҳЪҜЫҢ ЩӮШ§ШЁЩ„ ШӘЩҲШ¬ЩҮ Ш§ЫҢЩҶ ШӯЩ…Щ„Ш§ШӘ Ш§ЫҢЩҶ ШЁЩҲШҜ Ъ©ЩҮ ШЁЩҮ ЩҶШёШұ Щ…ЫҢвҖҢШұШіШҜ ЩҮЫҢЪҶ Щ…ШӯЫҢШ· ШҜЫҢЪҜШұЫҢ ШӘШӯШӘ ШӘШЈШ«ЫҢШұ ШўЩҶЩҮШ§ ЩӮШұШ§Шұ ЩҶЪҜШұЩҒШӘЩҮ Ш§ШіШӘ.

ЩҫШі Ш§ШІ ШўЩҶЪ©ЩҮ ЩҲШІШ§ШұШӘ Ш®Ш§ШұШ¬ЩҮ ШўЩ…ШұЫҢЪ©Ш§ ЩҒШ№Ш§Щ„ЫҢШӘвҖҢЩҮШ§ЫҢ ШәЫҢШұЩ…Ш№Щ…ЩҲЩ„ ШҜШұ Ш§ШұШӘШЁШ§Ш· ШЁШ§ ШҜШіШӘШұШіЫҢ ШЁЩҮ ШҜШ§ШҜЩҮвҖҢЩҮШ§ЫҢВ Exchange OnlineВ ШұШ§ ШӘШҙШ®ЫҢШө ШҜШ§ШҜШҢ Ш§ШІ Ш§ЫҢЩҶ ШӯШ§ШҜШ«ЩҮ ШўЪҜШ§ЩҮ ШҙШҜ. ЪҜЩ…Ш§ЩҶ Щ…ЫҢвҖҢШұЩҲШҜВ Storm-0558В ЩҶЩҒЩҲШ°ЪҜШұЫҢ Ш§ШІ ЪҶЫҢЩҶ ШЁШ§ШҙШҜ Ъ©ЩҮ ЩҒШ№Ш§Щ„ЫҢШӘвҖҢЩҮШ§ЫҢ ШіШ§ЫҢШЁШұЫҢ ШЁШҜШ®ЩҲШ§ЩҮШ§ЩҶЩҮвҖҢШ§ЫҢ ШұШ§ Ш§ЩҶШ¬Ш§Щ… Щ…ЫҢвҖҢШҜЩҮШҜ Ъ©ЩҮ Щ…ЫҢвҖҢШӘЩҲШ§ЩҶШҜ ШЁШ§ ЩҒШ№Ш§Щ„ЫҢШӘвҖҢЩҮШ§ЫҢ Ш¬Ш§ШіЩҲШіЫҢ Ш§ШұШӘШЁШ§Ш· ШҜШ§ШҙШӘЩҮ ШЁШ§ШҙШҜ. Ш§Щ„ШЁШӘЩҮШҢ ЪҶЫҢЩҶ Ш§ЫҢЩҶ Ш§ШҜШ№Ш§ЩҮШ§ ШұШ§ ШұШҜ Ъ©ШұШҜЩҮ Ш§ШіШӘ.

ШҜШ§Щ…ЩҶЩҮ ШҜЩӮЫҢЩӮ Ш§ЫҢЩҶ ЩҶЩӮШ¶ Ш§Щ…ЩҶЫҢШӘЫҢ ЩҮЩҶЩҲШІ Щ…ШҙШ®Шө ЩҶШҙШҜЩҮ Ш§Щ…Ш§ Ш§ЫҢЩҶ Щ…ЩҲШұШҜ Ш¬ШҜЫҢШҜШӘШұЫҢЩҶ ЩҶЩ…ЩҲЩҶЩҮ Ш§ШІ ЩҒШ№Ш§Щ„ЫҢШӘвҖҢЩҮШ§ЫҢ ШӘЩҮШҜЫҢШҜЫҢ Ш§Щ…ЩҶЫҢШӘЫҢ ШЁШ§ Щ…ЩҶШҙШЈ ЪҶЫҢЩҶ Ш§ШіШӘ Ъ©ЩҮ ШҜШұ Ш¬ШіШӘШ¬ЩҲЫҢ Ш§Ш·Щ„Ш§Ш№Ш§ШӘ ШӯШіШ§ШіШҢ ШЁШҜЩҲЩҶ Ш§ЫҢЩҶЪ©ЩҮ ШӘЩҲШ¬ЩҮЫҢ ШЁЩҮ Ш®ЩҲШҜ Ш¬Щ„ШЁ Ъ©ЩҶШҜШҢ ШӯЩ…Щ„Ш§ШӘ ШіШ§ЫҢШЁШұЫҢ ШұШ§ Ш§ШҜШ§Щ…ЩҮ ШҜШ§ШҜЩҮ ЩҲ Щ…ЩҲЩҒЩӮ ШЁЩҮ Ш§Ш¬ШұШ§ЫҢ Ш№Щ…Щ„ЫҢШ§ШӘ Ш¬Ш§ШіЩҲШіЫҢ Щ…Ш®ЩҒЫҢ ШҙШҜЩҮ Ш§ШіШӘ ЩҲ ШӯШҜШ§ЩӮЩ„ ШЁЩҮ Щ…ШҜШӘ ЫҢЪ© Щ…Ш§ЩҮ ШӘШ§ ШІЩ…Ш§ЩҶ Ъ©ШҙЩҒ ШўЩҶШҢ ЫҢШ№ЩҶЫҢ ЪҳЩҲШҰЩҶ 2023ШҢ ЩҒШ№Ш§Щ„ ШЁЩҲШҜЩҮ Ш§ШіШӘ.

ЪҜЩҒШӘЩҮ Щ…ЫҢвҖҢШҙЩҲШҜ Ъ©ЩҮ Ш§ЫҢЩҶ ЪҜШұЩҲЩҮ ШӯШҜШ§ЩӮЩ„ Ш§ШІ Ш§ЩҲШӘ 2021 ЩҒШ№Ш§Щ„ ШЁЩҲШҜЩҮ ЩҲ ШЁШ§ ШҜШіШӘШұШіЫҢ ШЁЩҮ Ш§Ш·Щ„Ш§Ш№Ш§ШӘ Ъ©Ш§ШұШЁШұЫҢШҢ ШӯЩ…Щ„Ш§ШӘ ЩҮШҜЩҒЩ…ЩҶШҜ ЩҒЫҢШҙЫҢЩҶЪҜШҢ ЩҲ ШӯЩ…Щ„Ш§ШӘ ШӘЩҲЪ©ЩҶВ OAuthШҢ ШӯШіШ§ШЁвҖҸЩҮШ§ЫҢ Ъ©Ш§ШұШЁШұЫҢ Щ…Ш§ЫҢЪ©ШұЩҲШіШ§ЩҒШӘ ШұШ§ ЩҮШҜЩҒ ЪҜШұЩҒШӘ ШӘШ§ ШЁЩҮ Ш§ЩҮШҜШ§ЩҒ Ш®ЩҲШҜ ШҜШіШӘ ЫҢШ§ШЁШҜ.

ШҜШіШӘШұШіЫҢ Ш§ЩҲЩ„ЫҢЩҮ ШЁЩҮ ШҙШЁЪ©ЩҮвҖҢЩҮШ§ЫҢ ЩҮШҜЩҒ Ш§ШІ Ш·ШұЫҢЩӮ ЩҒЫҢШҙЫҢЩҶЪҜ ЩҲ Ш§ШіШӘЩҒШ§ШҜЩҮ Ш§ШІ ЩҶЩӮШ§Ш· Ш¶Ш№ЩҒ Ш§Щ…ЩҶЫҢШӘЫҢ ШҜШұ ШЁШұЩҶШ§Щ…ЩҮвҖҢЩҮШ§ЫҢ ЩӮШ§ШЁЩ„ ШҜШіШӘШұШі ШЁШұШ§ЫҢ Ш№Щ…ЩҲЩ… Ш§ЫҢШ¬Ш§ШҜ Щ…ЫҢвҖҢШҙЩҲШҜ Ъ©ЩҮ ЩҶШӘЫҢШ¬ЩҮ ШўЩҶШҢ Ш§ШіШӘЩӮШұШ§Шұ ЩҫЩҲШіШӘЩҮ ЩҲШЁВ China ChopperВ ШЁШұШ§ЫҢ ШҜШіШӘШұШіЫҢ ШЁЩҮ ШҜШұЩҲЩҶ ШіЫҢШіШӘЩ… ЩҲ Ш§ШЁШІШ§ШұЫҢ ШЁЩҮ ЩҶШ§Щ…В CigrilВ ШЁШұШ§ЫҢ ШіЩҮЩҲЩ„ШӘ ШҜШұ ШіШұЩӮШӘ Ш§Ш·Щ„Ш§Ш№Ш§ШӘ Ъ©Ш§ШұШЁШұЫҢ Ш§ШіШӘ.

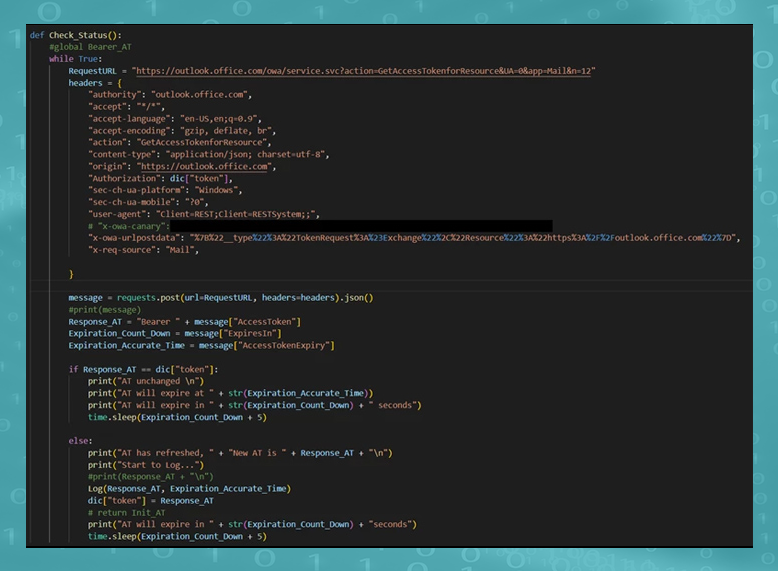

Storm-0558В Ш§ШІ Ш§ШіЪ©ШұЫҢЩҫШӘвҖҢЩҮШ§ЫҢВ PowerShellВ ЩҲВ PythonВ ШЁШұШ§ЫҢ Ш§ШіШӘШ®ШұШ§Ш¬ ШҜШ§ШҜЩҮвҖҢЩҮШ§ЫҢ Ш§ЫҢЩ…ЫҢЩ„ШҢ Щ…Ш§ЩҶЩҶШҜ ЩҫЫҢЩҲШіШӘвҖҢЩҮШ§ШҢ Ш§Ш·Щ„Ш§Ш№Ш§ШӘ ЩҫЩҲШҙЩҮ ЩҲ Ъ©Щ„ Щ…Ъ©Ш§Щ„Щ…Ш§ШӘ ШЁШ§ Ш§ШіШӘЩҒШ§ШҜЩҮ Ш§ШІ ЩҒШұШ§Ш®ЩҲШ§ЩҶЫҢвҖҢЩҮШ§ЫҢ API Outlook Web Access (OWA) Ш§ШіШӘЩҒШ§ШҜЩҮ Щ…ЫҢвҖҢЪ©ЩҶШҜ.

Щ…Ш§ЫҢЪ©ШұЩҲШіШ§ЩҒШӘ ЪҜЩҒШӘ Ъ©ЩҮ Ш§ШІ ШІЩ…Ш§ЩҶ Ъ©ШҙЩҒ Ш§ЫҢЩҶ ШӯЩ…Щ„ЩҮ ШҜШұ 16 ЪҳЩҲШҰЩҶ 2023ШҢ Ш№Щ„ШӘ Ш§ШөЩ„ЫҢ ШұШ§ ШҙЩҶШ§ШіШ§ЫҢЫҢ Ъ©ШұШҜЩҮШҢ ШұШҜЫҢШ§ШЁЫҢ ШҜШ§ШҰЩ…ЫҢ ШӯЩ…Щ„ЩҮ ШұШ§ ШЁШұЩӮШұШ§Шұ Ъ©ШұШҜЩҮШҢ ЩҒШ№Ш§Щ„ЫҢШӘвҖҢЩҮШ§ЫҢ ШЁШҜШ®ЩҲШ§ЩҮШ§ЩҶЩҮ ШұШ§ Щ…Ш®ШӘЩ„ Ъ©ШұШҜЩҮШҢ Щ…ШӯЫҢШ· ШұШ§ ШӘЩӮЩҲЫҢШӘ Ъ©ШұШҜЩҮШҢ ШЁЩҮ ЩҮШұ Щ…ШҙШӘШұЫҢ ШӘШӯШӘ ШӯЩ…Щ„ЩҮ Ш§Ш·Щ„Ш§Ш№вҖҢШұШіШ§ЩҶЫҢ Ъ©ШұШҜЩҮ ЩҲ ШЁШ§ ЪҶЩҶШҜЫҢЩҶ ЩҶЩҮШ§ШҜ ШҜЩҲЩ„ШӘЫҢ ЩҮЩ…Ш§ЩҮЩҶЪҜ Ъ©ШұШҜЩҮ Ш§ШіШӘ.

ШЁШұ Ш§ШіШ§Ші ШӘШ¬ШІЫҢЩҮ ЩҲ ШӘШӯЩ„ЫҢЩ„ Ш§ЩҲЩ„ЫҢЩҮ Щ…Ш§ЫҢЪ©ШұЩҲШіШ§ЩҒШӘ ЩҲ ЩҮЩ…Ш§ЩҶШ·ЩҲШұ Ъ©ЩҮ ШҜШұ Ш§ШЁШӘШҜШ§ Ш§ШҙШ§ШұЩҮ ШҙШҜШҢ Ш§ЫҢЩҶ ЪҜШұЩҲЩҮ ЩҮЪ©ШұЫҢ ШЁШ§ Ш§ШіШӘЩҒШ§ШҜЩҮ Ш§ШІ Ъ©Щ„ЫҢШҜ Ш§Щ…Ш¶Ш§ Ъ©ЩҶЩҶШҜЩҮВ MSAВ (MicrosoftВ account)В ШәЫҢШұЩҒШ№Ш§Щ„ ШӘЩҲЪ©ЩҶвҖҢЩҮШ§ЫҢ В Ш§ШӯШұШ§ШІ ЩҮЩҲЫҢШӘ ШұШ§ Ш¬Ш№Щ„ Ъ©ШұШҜЩҮ ЩҲ ШЁЩҮВ OWAВ ЩҲВ Outlook.comВ ШҜШіШӘШұШіЫҢ ЩҫЫҢШҜШ§ Ъ©ШұШҜЩҮ Ш§ШіШӘ. Ш§Щ„ШЁШӘЩҮШҢ Щ…Ш§ЫҢЪ©ШұЩҲШіШ§ЩҒШӘ Ш§ЩӮШҜШ§Щ…Ш§ШӘ Щ„Ш§ШІЩ… ШұШ§ ШЁШұШ§ЫҢ Ш¬Щ„ЩҲЪҜЫҢШұЫҢ Ш§ШІ ШіЩҲШЎШ§ШіШӘЩҒШ§ШҜЩҮ Щ…ШұШӘШЁШ· Ш§ЩҶШ¬Ш§Щ… ШҜШ§ШҜЩҮ Ш§ШіШӘ.

Ш§ЫҢЩҶ ЩҮЪ©ШұЩҮШ§ Ш§ШІ Ш§ШЁШІШ§ШұЩҮШ§ЫҢ ЩӮШҜШұШӘЩ…ЩҶШҜЫҢ ШЁШұШ§ЫҢ Ш§Ш¬ШұШ§ЫҢ ЩҒШұШ§Ш®ЩҲШ§ЩҶЫҢвҖҢЩҮШ§ЫҢВ API RESTВ ШҜШұ ШіШұЩҲЫҢШіВ Exchange Store OWAВ Ш§ШіШӘЩҒШ§ШҜЩҮ Щ…ЫҢвҖҢЪ©ЩҶЩҶШҜ. Ш§ЫҢЩҶ Ш§ШЁШІШ§ШұЩҮШ§ ШЁЩҮ ШўЩҶвҖҢЩҮШ§ Ш§Щ…Ъ©Ш§ЩҶ Щ…ЫҢвҖҢШҜЩҮЩҶШҜ ШӘШ§ Ш§Ш·Щ„Ш§Ш№Ш§ШӘ Ш§ЫҢЩ…ЫҢЩ„ Щ…Ш§ЩҶЩҶШҜ ШҜШ§ЩҶЩ„ЩҲШҜ Ш§ЫҢЩ…ЫҢЩ„вҖҢЩҮШ§ШҢ ЩҫЫҢЩҲШіШӘвҖҢЩҮШ§ШҢ Щ…Ъ©Ш§Щ„Щ…Ш§ШӘ ЩҲ Ш§Ш·Щ„Ш§Ш№Ш§ШӘ ЩҫЩҲШҙЩҮ Ш§ЫҢЩ…ЫҢЩ„ ШұШ§ Ш§ШіШӘШ®ШұШ§Ш¬ Ъ©ЩҶЩҶШҜ. Щ…Ш§ЫҢЪ©ШұЩҲШіШ§ЩҒШӘ ШӘЩҲШөЫҢЩҮ Щ…ЫҢвҖҢЪ©ЩҶШҜ Ъ©ЩҮ ШіШ§ШІЩ…Ш§ЩҶвҖҢЩҮШ§ ШҜШұ Щ…ЩҲШ§Ш¬ЩҮЩҮ ШЁШ§ ШӘЩҮШҜЫҢШҜШ§ШӘ Ш§ШІ Ш§ЫҢЩҶ ЩҶЩҲШ№ШҢ Щ…ЩҲШ§ШұШҜ ШІЫҢШұ ШұШ§ ШҜШұ ЩҶШёШұ ШЁЪҜЫҢШұЩҶШҜ:

- ШЁШұЩҲШІШұШіШ§ЩҶЫҢ ЩҲ ЩҫЪҶ: Щ…Ш·Щ…ШҰЩҶ ШҙЩҲЫҢШҜ Ъ©ЩҮ ШӘЩ…Ш§Щ…ЫҢ ШіЫҢШіШӘЩ…вҖҢЩҮШ§ ШЁЩҮвҖҢШұЩҲШІ ЩҲ ЩҫЪҶ ШҙШҜЩҮвҖҢШ§ЩҶШҜ. ЩҫЪҶвҖҢЩҮШ§ЫҢ Ш§Щ…ЩҶЫҢШӘЫҢ Ш¬ШҜЫҢШҜШӘШұЫҢЩҶ Ш§ШЁШІШ§ШұЩҮШ§ ЩҲ ШӘЪ©ЩҶЫҢЪ©вҖҢЩҮШ§ ШұШ§ ШЁШұШ§ЫҢ Щ…ЩӮШ§ШЁЩ„ЩҮ ШЁШ§ Ш§ЫҢЩҶ ЩҶЩҲШ№ ШӘЩҮШҜЫҢШҜШ§ШӘ Ш§ШұШ§ШҰЩҮ Щ…ЫҢвҖҢШҜЩҮЩҶШҜ.

- ШўЩ…ЩҲШІШҙ Ъ©Ш§ШұЪ©ЩҶШ§ЩҶ: ШўЪҜШ§ЩҮЫҢ Ш§ШІ ШӘЪ©ЩҶЫҢЪ©вҖҢЩҮШ§ЫҢ ЩҒЫҢШҙЫҢЩҶЪҜ ЩҲ Ш§Щ…ЩҶЫҢШӘ Ш§ЫҢЩ…ЫҢЩ„ ШЁШұШ§ЫҢ Ъ©Ш§ЩҮШҙ Ш®Ш·Шұ Ш§ШІ Ш§ЫҢЩҶ ЩҶЩҲШ№ ШӯЩ…Щ„Ш§ШӘ ШЁШіЫҢШ§Шұ Щ…ЩҮЩ… Ш§ШіШӘ. ШЁЩҶШ§ШЁШұШ§ЫҢЩҶШҢ Ъ©Ш§ШұЪ©ЩҶШ§ЩҶ ШЁШ§ЫҢШҜ ШҜШұ Ш§ЫҢЩҶ Щ…ЩҲШұШҜ ШўЩ…ЩҲШІШҙ ШЁШЁЫҢЩҶЩҶШҜ ЩҲ ШЁЩҮ ШўЩҶвҖҢЩҮШ§ ШўЩ…ЩҲШІШҙ ШҜШ§ШҜЩҮ ШҙЩҲШҜ Ъ©ЩҮ ЪҶЪҜЩҲЩҶЩҮ Ш§ЫҢЩ…ЫҢЩ„вҖҢЩҮШ§ЫҢ Щ…ШҙЪ©ЩҲЪ© ШұШ§ ШҙЩҶШ§ШіШ§ЫҢЫҢ Ъ©ЩҶЩҶШҜ.

- Ш§ШіШӘЩҒШ§ШҜЩҮ Ш§ШІ Ш§ШЁШІШ§ШұЩҮШ§ЫҢ Ш§Щ…ЩҶЫҢШӘЫҢ ЩҫЫҢШҙШұЩҒШӘЩҮ: Ш§ШЁШІШ§ШұЩҮШ§ЫҢ Ш§Щ…ЩҶЫҢШӘЫҢ Щ…Ш§ЩҶЩҶШҜ ЪҜШІШ§ШұШҙвҖҢЩҮШ§ЫҢ Ш§Щ…ЩҶЫҢШӘЫҢ Щ…Ш§ЫҢЪ©ШұЩҲШіШ§ЩҒШӘШҢ ШіЫҢШіШӘЩ…вҖҢЩҮШ§ЫҢ Ъ©ШҙЩҒ ШӘЩҮШҜЫҢШҜШ§ШӘ ЩҲ ШіЫҢШіШӘЩ…вҖҢЩҮШ§ЫҢ ЩҫЫҢШҙЪҜЫҢШұЫҢ Ш§ШІ ЩҶЩҒЩҲШ° Щ…ЫҢвҖҢШӘЩҲШ§ЩҶЩҶШҜ ШЁЩҮ ШҙЩ…Ш§ Ъ©Щ…Ъ© Ъ©ЩҶЩҶШҜ ШӘШ§ ШӘЩҮШҜЫҢШҜШ§ШӘ ШұШ§ ШІЩҲШҜШӘШұ ШҙЩҶШ§ШіШ§ЫҢЫҢ Ъ©ЩҶЫҢШҜ ЩҲ ШЁЩҮ ШўЩҶвҖҢЩҮШ§ ЩҫШ§ШіШ® ШҜЩҮЫҢШҜ.

- Ш§ШіШӘЩҒШ§ШҜЩҮ Ш§ШІ ШіШұЩҲЫҢШівҖҢЩҮШ§ЫҢ Ш§ШЁШұЫҢ Щ…ШӯШ§ЩҒШё: Ш§ШіШӘЩҒШ§ШҜЩҮ Ш§ШІ ШіШұЩҲЫҢШівҖҢЩҮШ§ЫҢ Ш§ШЁШұЫҢ Щ…Ш§ЩҶЩҶШҜВ Azure SentinelВ ЩҲВ Microsoft 365 DefenderВ Щ…ЫҢвҖҢШӘЩҲШ§ЩҶШҜ ШҜШұ ШҙЩҶШ§ШіШ§ЫҢЫҢШҢ ЩҫЫҢЪҜЫҢШұЫҢ ЩҲ Щ…ШҜЫҢШұЫҢШӘ ШӘЩҮШҜЫҢШҜШ§ШӘ Ш§Щ…ЩҶЫҢШӘЫҢ Щ…ЩҒЫҢШҜ ШЁШ§ШҙШҜ.

- ЩҒШ№Ш§Щ„вҖҢШіШ§ШІЫҢ ШӘШ§ЫҢЫҢШҜ ШҜЩҲЩ…ШұШӯЩ„ЩҮвҖҢШ§ЫҢ: Ш§ЫҢЩҶ ШұЩҲШҙ Щ…ЫҢвҖҢШӘЩҲШ§ЩҶШҜ ШЁШ§ Ш§ЩҒШІЩҲШҜЩҶ ЫҢЪ© Щ…ШұШӯЩ„ЩҮ Ш§Ш¶Ш§ЩҒЫҢ ШЁЩҮ ЩҒШұШўЫҢЩҶШҜ ЩҲШұЩҲШҜ ШЁЩҮ ШіЫҢШіШӘЩ…ШҢ ШЁЩҮ ШҙЩ…Ш§ Ъ©Щ…Ъ© Ъ©ЩҶШҜ ШӘШ§ Ш§ШІ ШӯШіШ§ШЁвҖҢЩҮШ§ЫҢ Ш®ЩҲШҜ ШҜШұ ШЁШұШ§ШЁШұ ШҜШіШӘШұШіЫҢвҖҢЩҮШ§ЫҢ ШәЫҢШұЩ…Ш¬Ш§ШІ Щ…ШӯШ§ЩҒШёШӘ Ъ©ЩҶЫҢШҜ.

ШЁЩҮ Ш®Ш§Ш·Шұ ШҜШ§ШҙШӘЩҮ ШЁШ§ШҙЫҢШҜ Ъ©ЩҮ ЩҮЫҢЪҶ ШұШ§ЩҮЪ©Ш§Шұ Ш§Щ…ЩҶЫҢШӘЫҢ Ъ©Ш§Щ…Щ„ ЩҲ Щ…Ш·Щ„ЩӮЫҢ ЩҲШ¬ЩҲШҜ ЩҶШҜШ§ШұШҜ ЩҲ Щ…ШҜЫҢШұЫҢШӘ Ш§Щ…ЩҶЫҢШӘ ШЁШ§ЫҢШҜ ЫҢЪ© ЩҒШұШўЫҢЩҶШҜ Щ…ШҜШ§ЩҲЩ… ЩҲ ЩҫЩҲЫҢШ§ ШЁШ§ШҙШҜ. ШЁЩҮШӘШұЫҢЩҶ ШұЩҲШҙ ШЁШұШ§ЫҢ ШӯЩҒШ§ШёШӘ Ш§ШІ ШіШ§ШІЩ…Ш§ЩҶ Ш®ЩҲШҜ ШҜШұ ШЁШұШ§ШЁШұ ШӘЩҮШҜЫҢШҜШ§ШӘ Ш§Щ…ЩҶЫҢШӘЫҢШҢ Ш§ЫҢШ¬Ш§ШҜ ЫҢЪ© ШұЩҲЫҢЪ©ШұШҜ ЪҶЩҶШҜ Щ„Ш§ЫҢЩҮвҖҢШ§ЫҢ ШҙШ§Щ…Щ„ ШўЩ…ЩҲШІШҙ Ъ©Ш§ШұЪ©ЩҶШ§ЩҶШҢ Ш§ШіШӘЩҒШ§ШҜЩҮ Ш§ШІ Ш§ШЁШІШ§ШұЩҮШ§ЫҢ ЩҫЫҢШҙШұЩҒШӘЩҮВ Ш§Щ…ЩҶЫҢШӘ ШіШ§ЫҢШЁШұЫҢВ ЩҲ ШұШ§ЩҮЪ©Ш§ШұЩҮШ§ЫҢ Ш§Щ…ЩҶЫҢШӘ ЩҒЫҢШІЫҢЪ©ЫҢ ШЁШұШ§ЫҢ Щ…ШӯШ§ЩҒШёШӘ Ш§ШІ ШҜШіШӘЪҜШ§ЩҮвҖҢЩҮШ§ ЩҲ ШҙШЁЪ©ЩҮвҖҢЩҮШ§ Ш§ШіШӘ.

В

Щ…ЩҶШЁШ№: ШіШ§ЫҢШЁШұЩҶЩҲ

.png)